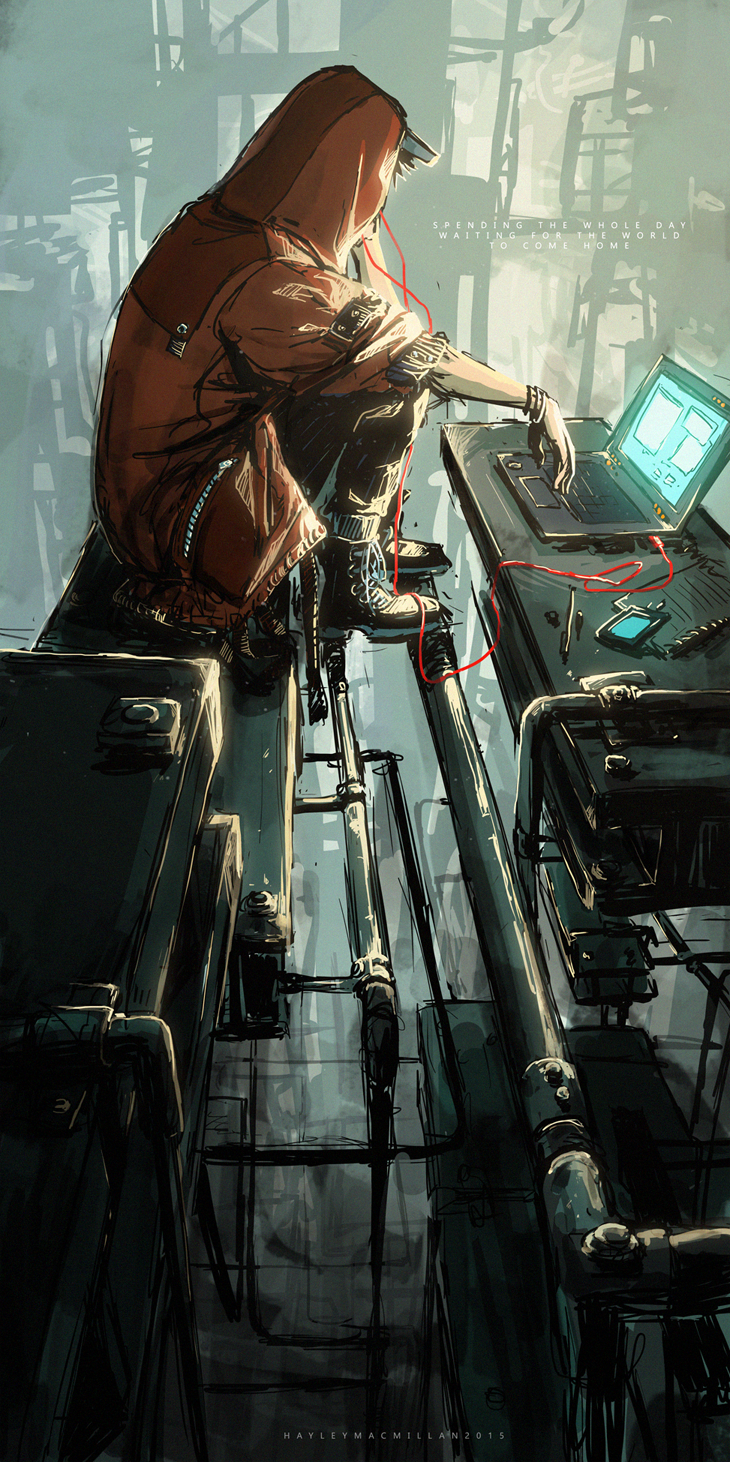

HACKERS

Qu’il s’agisse d’individus s’intéressant véritablement à l’exploration des nouvelles technologies et cherchant à les cracker pour les améliorer, d’hacktivistes se servant de la toile pour miner le pouvoir des autorités ou de « black hats » cherchant à contourner la sécurité du réseau dans l’intention de nuire ou à des fins criminelles, les hackers font partie intégrante de la Toile.

Les intrusions réseau non-autorisées, les infiltrations de VPN, la subversion de muse, le détournement de cyber-cerveaux, le vol de données, la cyber-extorsion, les vols d’identité, les attaques par déni de service, la guerre électronique, le détournement de spimes, le vandalisme entoptique sont autant de phénomènes couramment observés sur

la Toile.

Avec les programmes Exploit, à la fois intelligents et capable d’adaptation, et une muse pour l’assister, même un hacker médiocre peut constituer une menace.

Afin de contrer les tentatives de piratage, la plupart des gens, des appareils et des réseaux sont équipés de systèmes de protection combinant des routines de contrôle d’accès, des systèmes automatisés de prévention contre les intrusions logicielles, des techniques de cryptage et de multiples pare-feu.

La muse de l’utilisateur supervise généralement l’ensemble, jouant le rôle de défenseur actif.

Les systèmes extrêmement sensibles — comme les contrôles du trafic spatial, les systèmes de survie, les systèmes d’alimentation et les complexes de recherches hypercorps — sont généralement cantonnés à des réseaux câblés lourdement surveillés et étroitement contrôlés pour minimiser le risque d’intrusion par des espions et saboteurs.

Des contremesures variées peuvent être déployées face à de tels intrus, depuis leur verrouillage hors du système à leur traque en passant par les formes de contre attaque informatique.

> Malware

Abus de la Toile

LA TOILE